أساليب تقنية بسيطة تستخدمها الشركات للتجسّس عليك

دفعت وكالة الاستخبارات الأميركية "إف بي آي" (FBI) ما يُقارب مليون دولار أميركي لفك تشفير هاتف "آيفون" لمعرفة البيانات الموجودة بداخله(1)، وكل هذا لأن صاحب الجهاز قام فقط بوضع رمز لقفل الجهاز، ولم يستخدم تطبيقات مُتطوّرة لتشفير البيانات.

هكذا أخبار ترسم في مُخيّلة البعض أن عمليات التجسّس والاختراق تحتاج للكثير من الجهود والمبالغ المالية، وهذا صحيح في بعض الحالات الخاصّة. لكن، وفي الحالة العامة، هناك أفكار بسيطة تتبعها كُبرى الشركات التقنية والوكالات الأمنية لرصد نشاط المُستخدم والحصول على بياناته.

عند زيارة فيسبوك أو أمازون، يتم اللجوء لتلك الملفات لمعرفة عمليات البحث، لتقوم تلك المواقع بعرض إعلانات لمنتجات تتطابق مع عمليات البحث التي قام المستخدم بها سابقًا. قد يختلف الأسلوب، أو الآلية، لكن الفكرة الأساسية واحدة وتعتمد على قراءة الملفات المؤقتة. غوغل رصدت أهمية هذا الأمر في مجال الإعلانات داخل مُحرّك البحث، لتقوم عند إطلاق بريد "جيميل" (Gmail) بقراءة الرسائل الواردة وتحليلها لعرض الإعلانات؛ أي أن غوغل قامت منذ نشأة بريدها الإلكتروني بقراءة كل رسالة دون استثناء لعرض إعلانات أفضل. لكنها الآن توقّفت عن هذا الأمر في الآونة الأخيرة(2)(3).

مثل تلك المُمارسات أدّت لظهور خاصيّة التصفّح الخفي في المُتصفحات الحديثة، وهي ميّزة تسمح بتصفح المواقع دون تتبّع، أي دون أن تترك المواقع ملفات مؤقتة، وبالتالي لا يُمكن تحديد هوية المُستخدم. للأسف حتى تلك المحاولات بائت بالفشل بعدما نجح فريق من الباحثين في تتبّع نشاط المستخدم حتى بعد الاستعانة بالتصفّح الخفي، وذلك من خلال واجهات برمجية موجودة بشكل افتراضي داخل المتصفح لمعرفة نسبة شحن الجهاز وعمر البطارية(4)، فبالجمع بين الرقمين يُمكن إنشاء أكثر من 14 مليون رقم مُختلف، أو مُعرّف، وبالتالي يُمكن رصد الجهاز من ذلك المُعرّف. هذا الأمر دفع بدوره شركة "موزيلا" (Mozilla) المُطوّرة لمصتفح فايرفوكس للتخلّي عند دعم تلك الواجهات البرمجية بالكامل بسبب مخاوفها الأمنية(5).

مع انتشار استخدام الشبكات الافتراضية الخاصّة "في بي إن" (VPN)، أصبح من الصعب معرفة العنوان الإلكتروني "آي بي" (IP) الخاص بالمستخدم، والذي كان بدوره يكشف بشكل أو بآخر عن موقعه الجغرافي، أو يُسهّل من عملية البحث عنه. ولهذا السبب لجأت وكالة الأمن القومي الأميركية لممارسات جديدة للحد من الطبقة التي تفرضها تلك الشبكات الافتراضية.

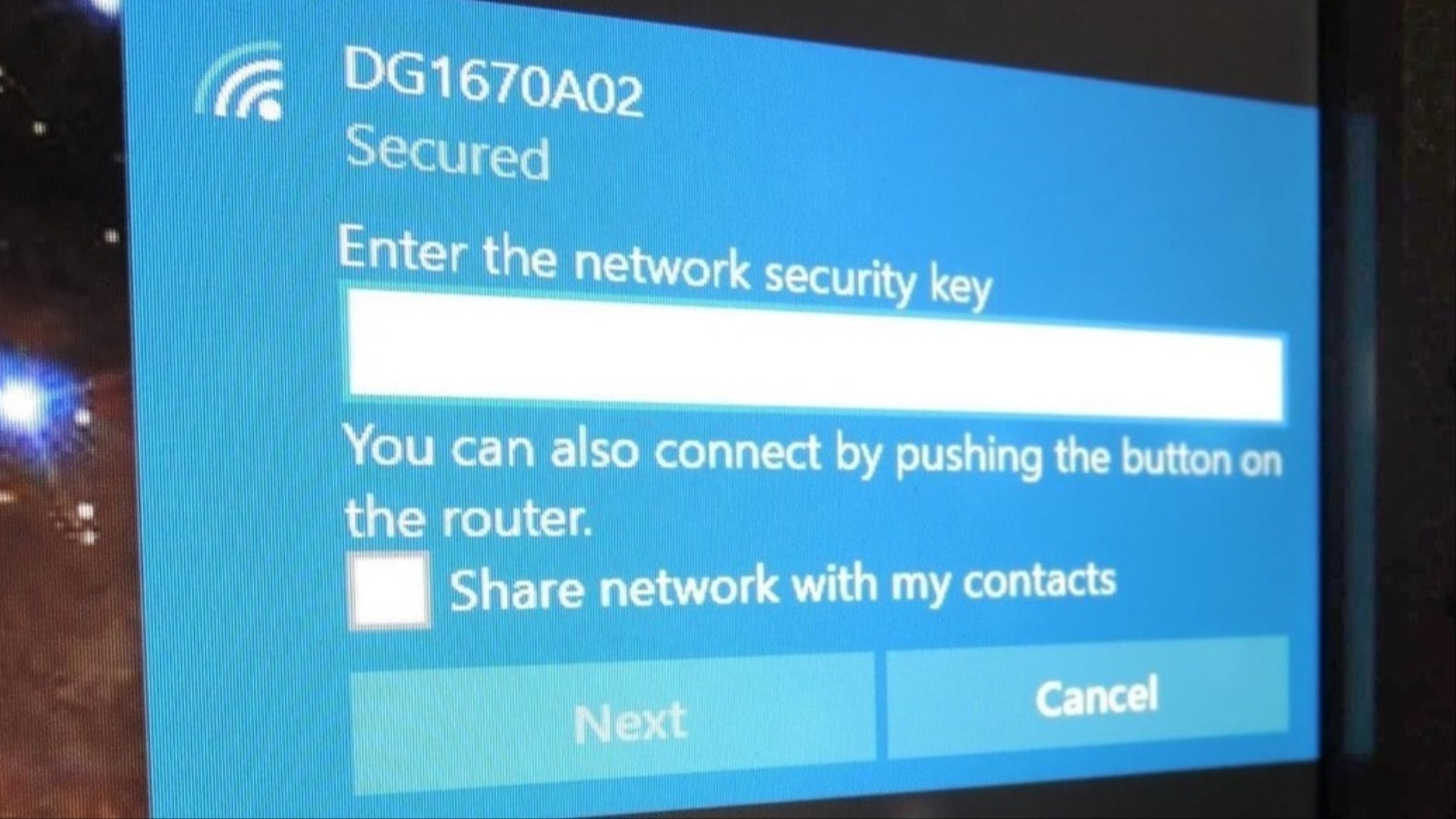

طورت الوكالة برمجية خبيثة تسمح بتحديد موقع المستخدم الجغرافي عن طريق شبكات "واي فاي" (WiFi) فقط، أي جهاز يتّصل بالإنترنت عبر شبكة لاسلكية حتى مع استخدام شبكات افتراضية خاصّة يُمكن تحديد موقعه الجغرافي طالما أنه يستخدم نظام ويندوز من مايكروسوفت(6). المبدأ الذي اتبعته الوكالة بسيط جدًا، برمجية خبيثة تقوم أولًا بتحديد الموقع الجغرافي لجهاز المستخدم، حتى لو لم يكن مطلوبًا. بعدها، تقوم البرمجية بجمع معلومات عن الشبكات اللاسلكية الموجودة في تلك البقعة الجغرافية، وتحصل بذلك على مُعرّف الشبكة الخاص، وموزّع الإشارة، إضافة إلى اسم الشبكة أيضًا.

بعد ذلك لو احتاجت الوكالة لتحديد الموقع الجغرافي لأي حاسب فهي لن تحتاج سوى لمعرفة شبكة "واي فاي" التي يستخدمها، أو شبكات "واي فاي" القريبة، لمعرفة موقعة بدقّة. كما أن بُعد الجهاز عن بقية موزّعات الإشارة يُفيد في تحديد مكانه بشكل شبه دقيق وكأن الوكالة تستخدم شريحة تحديد الموقع "جي بي إس" (GPS).

هذا الأسلوب، أي جمع البيانات من أجهزة المُستخدمين، نفسه هو المُتبّع في تطبيقات مثل "ترو كولر" (True Caller) الشهير، القادر على تحديد اسم الشخص المُتّصل. يقوم المستخدم بتحميل التطبيق على جهازه أملًا في معرفة أصحاب الأرقام الغريبة. لكنه في ذات الوقت يطلب صلاحيات لقراءة سجل الأسماء داخل الجهاز، التي وما أن يحصل عليها حتى يقوم بنقلها وتخزينها في خوادم الشركة. وتتكرّر العملية وتكبر قاعدة البيانات، وهذا يؤدي بدوره إلى زيادة عدد المستخدمين، وزيادة عدد الأرقام الموجودة داخل قاعدة البيانات(7). مبدأ بسيط يُفسّر الآلية المُتّبعة لبناء تطبيق بهذا الحجم، وتطوير تقنيات لتحديد الموقع الجغرافي للمستخدمين حتى دون وجود شرائح "جي بي إس".

أخيرًا، وبالحديث عن وكالة الأمن القومي، أكّدت تصريحات "إدوارد سنودن" (Edward Snowden)، الذي عمل لفترة في وكالة الأمن القومي، أن الوكالة قادرة على تتبّع نشاط المستخدم والتجسّس عليه حتى لو كان هاتفه مُقفلًا، وهذا يُفسّر ضرورة رمي الهاتف بعيدًا وعدم الاكتفاء بإغلاقه كاملًا عند الرغبة في التهرّب من التجسّس الرقمي(8).

ما يحدث حقيقة أن الهاتف لا يتوقّف عن العمل بشكل كامل عند إيقاف تشغيله، وهذا بسبب برمجية خبيثة قد تقوم الوكالة بتثبيتها ونشرها دون علم المستخدم، وذلك عند زيارة موقع إلكتروني فقط. بعدها وعند إيقاف تشغيل الجهاز، توهم تلك البرمجية المستخدم أن الجهاز توقّف عن العمل من خلال إيقاف شاشته، لكنها في حقيقة الأمر تقوم بنقله لوضعية الطاقة المُنخفضة التي تُبقي على شرائح الاتصال فعّالة دون مشاكل، ومن هنا يُمكن للوكالة تشغيل المايكروفون والتجسّس على حديث المُستخدم دون أن يدري. وللحماية من مثل هذه المُمارسات يجب نقل الجهاز إلى وضع استعادة النظام لتتوقّف جميع الشرائح عن العمل.

استعانت شبكة فيسبوك الاجتماعية لفترة طويلة بتطبيقات إنشاء الشبكات الخاصّة الافتراضية، وتحديدًا تطبيق "أونافو بروتيكت" (Onavo Protect)، وذلك لرصد عادات المستخدمين اليومية والتطبيقات المستخدمة وتكرار الدخول إليها(9). ما تقوم به تطبيقات الشبكات الافتراضية الخاصّة على الهواتف الذكية يُمكن تشبيهه بالانتقال من نقطة إلى نقطة أُخرى عبر نفق عوضًا عن الانتقال بشكل مكشوف. جميع البيانات دون استثناء تمر عبر ذلك النفق، وهذا يُفسّر وجود شبكات افتراضية خاصّة مهمّتها فقط إزالة الإعلانات، فهي وبعد استلام البيانات تقوم بتحليلها لإزالة أي شيء له علاقة بالمحتوى الإعلاني، لتقوم بعدها بتحويل البيانات من جديد لجهاز المستخدم.

مثل تلك المُمارسات سمحت لفيسبوك بدراسة تطبيق سناب شات ومعرفة تفاصيل استخدامه دون علم القائمين على التطبيق. والأمر نفسه مع "واتس آب"، فهي وجدت على سبيل المثال أن 99٪ من مستخدمي أندرويد في إسبانيا يمتلكون التطبيق، ولهذا السبب سارعت بشراءه.

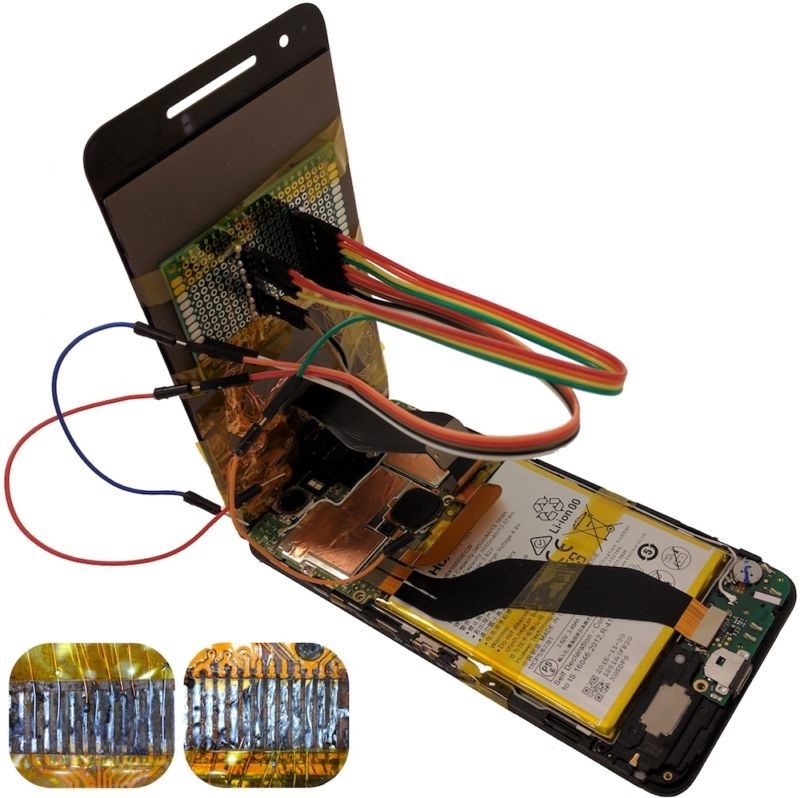

نجح الباحثون في تطوير شريحة ووضعها داخل اللوحة الرئيسية الخاصّة بالشاشة، وهي شريحة تقوم بالتجسّس على نشاط المُستخدم، وجمع ما يقوم بكتابته، أو تصويره، ومن ثم إرساله باستخدام البريد الإلكتروني دون أن يشعر المُستخدم أبدًا. حتى إن تطبيقات التعرّف على البرمجيات الخبيثة لن تكون قادرة على رصد نشاط مثل تلك المُمارسات لأنها تجري على مستوى الشرائح والدارات الكهربائية.

بيانات المُستخدم الرقمية لها قيمة عالية جدًا، ومن أجل ذلك قد تقوم شركات صينية في زرع هذا النوع من الشرائح في شاشات الأجهزة الذكية التي تقوم بتصنيعها وإرسالها لمراكز الصيانة الغير مُعتمدة، أو بيعها على المتاجر الإلكترونية. لتكون النتيجة هجمات اختراق كبيرة لا يُمكن الحد من نشاطها سوى من خلال إفراغ بطارية الجهاز بالكامل لضمان عدم وجود نشاط لشرائح الاتصال داخل الجهاز، وبعد أن كان المستخدم تحت تهديد مُمارسات وكالة الأمن القومي وبرمجياتها التي تمنع الهاتف من التوقّف عن العمل، أصبح تحت رحمة مُصنّعي مكوّنات الهواتف الذكية غير الأصلية.

جميع الممارسات السابقة يُمكن اعتبارها قديمة العهد، أو أنها لم تعد بتلك الفاعلية نظرًا لتسريب تفاصيل عملها على العلن. وهذا يعني وجود ممارسات جديدة لا يُعرف عنها شيء، خصوصًا من قبل الوكالات الأمنية التي تمتلك أقسام خاصّة للعثور على الثغرات الأمنية في أنظمة التشغيل لاستغلالها دون علم المستخدم أبدًا.