هجمات إلكترونية تربك المدوِنين والناشطين السوريين

علاء الدين عرنوس-دمشق

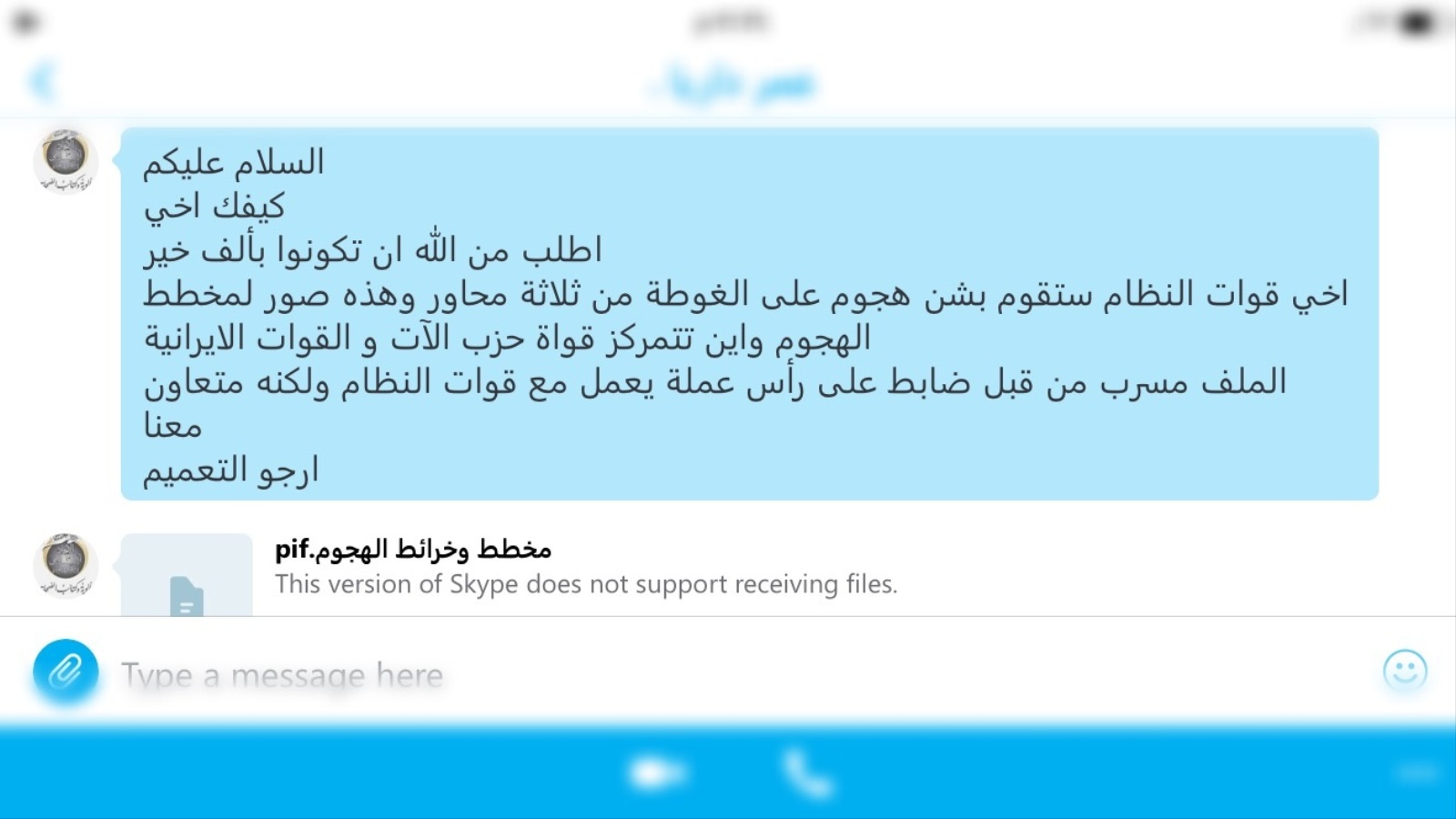

واتضح لاحقاً أن الملف هجمة إلكترونية سيطرت على حساب "سكايب" الخاص بنور، وبدأت ترسل آلياً ملفات مشابهة إلى قائمة أصدقائه الآخرين.

استغرقت المحاولات يومين قبل أن يتمكن نور من استعادة حسابه الشخصي، لكن المهاجمين حصلوا على وقت كاف لنسخ المحادثات الخاصة به والتي غالباً ما تحتوي على معلومات تنطوي على جانب من السرية بحكم عمله كناشط مدني.

يقول نور عن الملف المزيف "استطاع المهاجمون كشف هويتي والاطلاع على محتوى رسائلي المحفوظة.. تمكنت من استعادة حسابي ولكن بعد فوات الأوان".

ويلحق هذا النوع من الملفات أضراراً جزئية بالحواسيب التي تعمل على توليد كلمات سر بديلة لها وتبديل خيارات الاسترداد، قبل أن يتولى مبرمج محترف إدارة الحساب والتحكم بمحتواه.

وقياساً على مستوى خبرة نور في التعامل مع الشبكة العنكبوتية، فإن المئات من المعارضين السوريين يستخدمون الإنترنت دون أدنى احتياطات أمنية، حسب إفادة المبرمج الإلكتروني غازي الكفرسوسي.

وينصح الكفرسوسي باستخدام التطبيقات التي تتبع تشفيراً عالياً وتعتمد على أدوات وبرامج الاتصال الآمن لتفادي التهديدات الإلكترونية.

كشف واختراق

ويؤكد الكفرسوسي للجزيرة نت أنه في حالات كثيرة مشابهة يقع ناشطون ضحية لهجمات إلكترونية تتسبب في كشف هوياتهم ومعلوماتهم الخاصة التي ستؤدي إلى خرق مجال عملهم وتهديدهم مباشرة.

ووفق تقديراته، فإن شخصين على الأقل من بين خمسة يقعان ضحية هذا النوع من الهجمات التي تأتي مرفقة بعناوين تثير الفضول والعاطفة.

ويشير إلى أن مؤيدي النظام السوري أنؤأوا ما يسمى الجيش الإلكتروني السوري بعد اندلاع الثورة.

ويعمل عناصر هذا الجيش على مواجهة النشاط الثوري المتصاعد على شبكة الإنترنت، "وبدأت في مراحل لاحقة عمليات التجسس على الثوار عبر اختراق حساباتهم وأجهزتهم".

ووفق الكفرسوسي فإنه من المثير أن بعض هذه الهجمات يأتي من خوادم لبنانية، مما يقود إلى ترجيح احتمال مشاركة عناصر من حزب الله فيها.

ويبدي قلقه حيال اعتماد قادة وعناصر في فصائل المعارضة على الإنترنت كوسيلة وحيدة للتواصل وتبادل المعلومات الحساسة، دون أخذ الاحتياطات الأمنية واستخدام أدوات الاتصال الآمن.

تجسس وانتحال

ويشير الكفرسوسي إلى أن "الإنترنت الذي يمر عبر المخدمات السورية سيكون عرضة للتجسس لأغراض عسكرية".

نشاط المدونين على صفحات مواقع التواصل يحمل جانباً من المعلومات المكشوفة التي قد تستغل أيضاً من قبل الجهات الأمنية، وفقاً للناشط المتخصص في هندسة الاتصالات محمد ورد.

وهناك مخاطر أخرى لا تقل عن الهجمات المبرمجة مثل انتحال شخصيات معروفة، ونساء وفتيات يستخدمن أسماء مزيفة ويمارسن نشاطاً يحاكي أسلوب صفحات الثوار والمؤسسات الإنسانية والحقوقية.

ويشير ورد إلى أن سياسة الخصوصية والمحتوى التي تعلنها المواقع الاجتماعية تستغل أيضاً من قبل المهاجمين لحظر نشاط المدونين عن طريق اتباع أسلوب البلاغات والحظر.

وترمي هذه البلاغات إلى منع مستخدمي الفيسبوك من نشر صور تحرض على العنف أو تثير الكراهية أو النعرات الطائفية، "وكل ذلك يمكنه أن يُستغل بطريقة قانونية، بينما يكمل المحترفون مهمة الاختراق".